网站安全狗之流量保护防CC攻击的能手

本软件仅适用于广东电信高防区独立IP的8G单防的VPS和云主机产品。如果您的服务器本身就不带硬防,那么攻击流量高了之后,机房封停IP,本软件就没有任何意义可言。

网站安全狗下载地址: http://www.xunmeinet.com/doc/safedogwz.rar

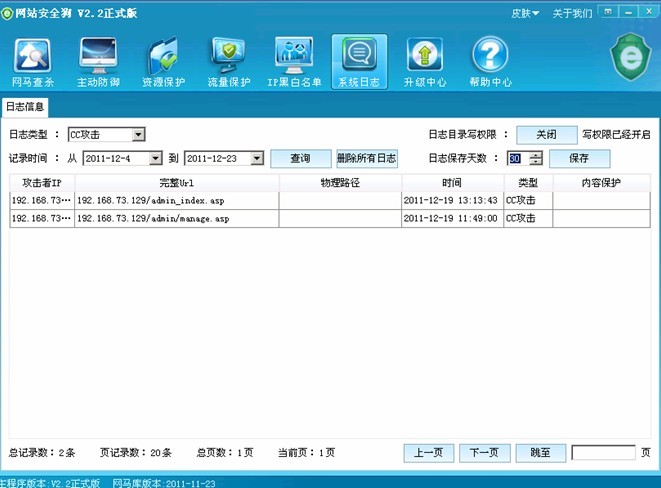

说明:这次我们使用2台服务器进行cc攻击测试,IP:192.168.73.128和192.168.73.129。192.168.73.129服务器内架设基本的网站,架构模式为windows2003+iis+asp+access并且装有我们的网站安全狗(这里我们用虚拟机进行模拟)。通过本地电脑对服务器进行CC攻击,具体过程我们就不多作说明,通过系统日志可以看到攻击的具体情况。具体如下图所示:

图表 1.CC攻击的日志查询

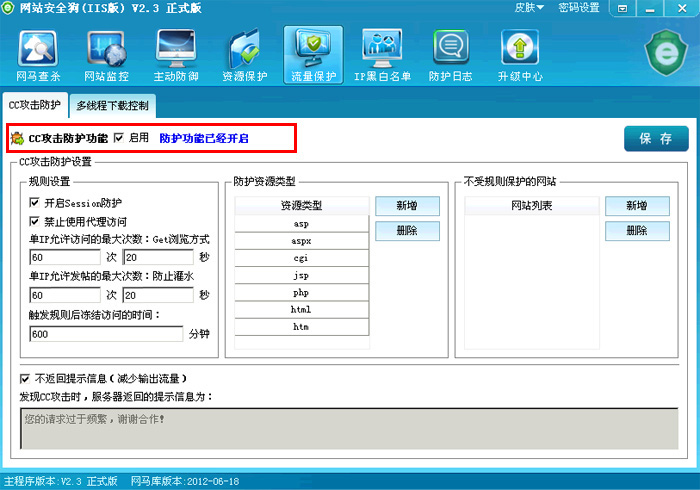

CC攻击(ChallengeCollapsar)是借助代理服务器生成指向受害主机的合法请求,实现DOS和伪装。模拟多个用户不停的进行访问那些需要大量数据操作,大量CPU时间的页面,使得页面打开速度缓慢。CC攻击防护基本原理是防止一个IP多次不断刷新而断开与该IP得连接,防止服务器瘫痪,达到了防攻击目的。当然我们必须先开启CC攻击的防护功能,如下图所示:

图表 2.开启cc攻击防护功能

1.规则设置:

设置CC攻击防护规则。允许用户设置“开启Session防护”、“是否禁止代理访问”、“单个IP允许访问的最大次数”、“单个IP允许发帖的最大次数”、“触发规范后冻结访问时间”等。

①.开启Session防护

什么是Session呢?为什么需要进行Session防护呢?简单来说Session在计算机中,尤其是在网络应用中,称为“会话”。session在WEB技术中占有非常重要的份量。由于网页是一种无状态的连接程序,因此你无法得知用户的浏览状态。因此我们必须 通过session记录用户的有关信息,以供用户再次以此身份对web服务器提供要求时作确认,例如,我们在某些网站中常常要求用户登录, 但我们怎么知道用户已经登录了呢,如果没有session的话,登录信息是无法保留的,那岂不要让 用户在每一页网页中都要提供用户名和密码。

当然,session不光用于用户身份认证功能,还可能用于其它方面,以后我们会提到的。 session用中文来解释就是会话期。一个会话期开始于 用户输入一个站点的网址时,结束于他离开这个站点时。黑客通过劫持Session就能获取到用户的信息。而开启Session防护就能防止这种情况的出现,具体设置如下图所示:

图表 3.Session防护

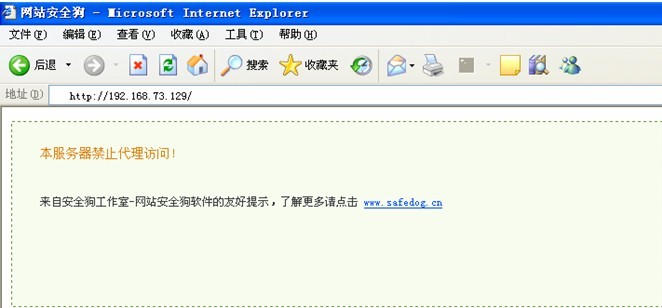

②.禁止使用代理访问

前面说到CC攻击(ChallengeCollapsar)是借助代理服务器向受害主机的合法请求,实现DOS和伪装。那么禁止使用代理访问网站就势在必行了。这里我们做了个测试,如用户开启禁止使用代理访问,那么我们通过代理服务器对网站进行访问就会提示我们安全狗的报错信息,具体设置和报错信息分别如下图所示:

图表 4.禁止使用代理访问设置

图表 5.用代理进行访问的错误信息提示

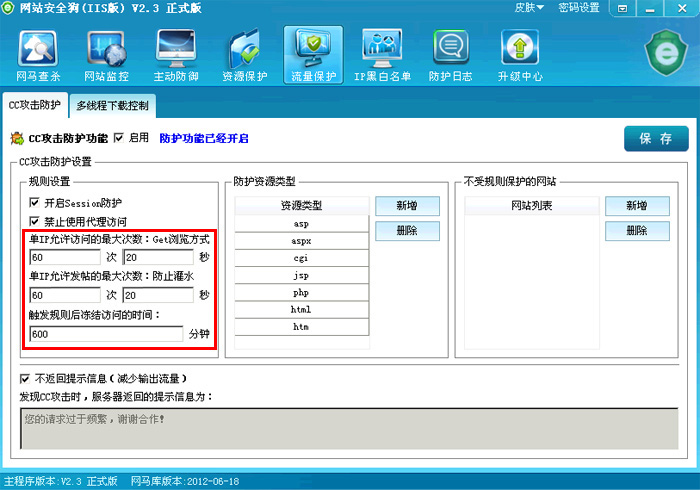

③.允许访问的最大次数,论坛发帖次数及冻结时间设置

规则上我们可以设置GET浏览的次数,浏览器的请求方式有很多,最典型的就是get和post方式,get是把参数数据队列加到提交表单的ACTION属性所指的URL中,值和表单内各个字段一一对应,在URL中可以看到,就如我们设置的GET浏览方式为80次60秒,就是浏览器采用GET浏览方式在ACTION中得值为80次。同时我们专门对论坛设置了单个IP允许发帖的最大数量和触发规则后被冻结访问的时间,用户可以根据自己的选择进行调整,具体设置如下图所示:

图表 6. 允许访问的最大次数,论坛发帖次数及冻结时间设置

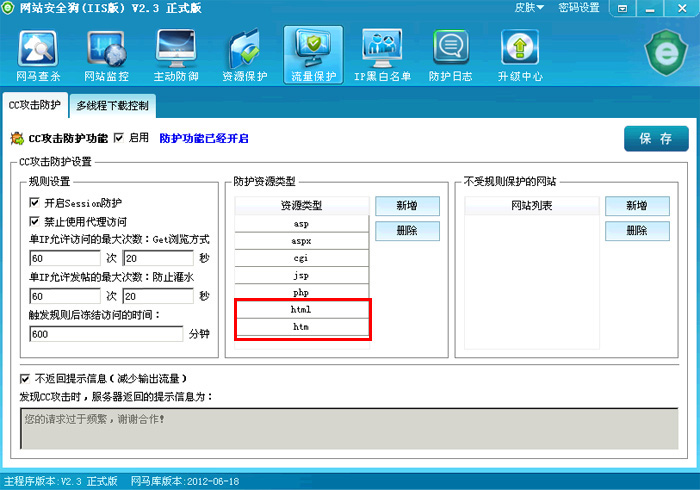

2.防护资源类型设置

防护资源类型设置可以设置需防护资源的文件类型,默认我们已经添加了一些资源类型,用户可以根据自己的网站情况新增或者删除资源类型,具体设置如下图所示:

图表 7.防护资源类型设置

注意:防护资源类型一定添加上html和htm格式,很多客户都是这两种静态页面被攻击,而又没有添加保护,导致安装的网站安全狗没起到防护CC攻击作用。

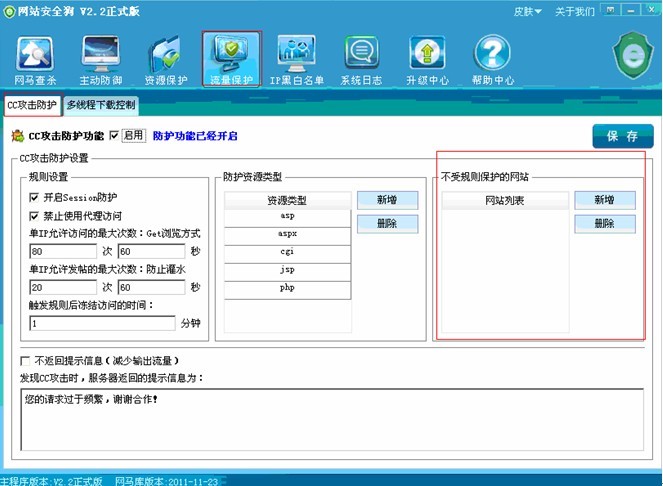

3.不受规则保护的网站

允许用户设置不受规则保护的网站,此功能是针对多站点用户需要对个别站点进行特殊设置,不受规则保护的网站只是单独针对CC攻击防护模块进行设置。具体设置如下图所示:

图表 8.不受规则保护的网站

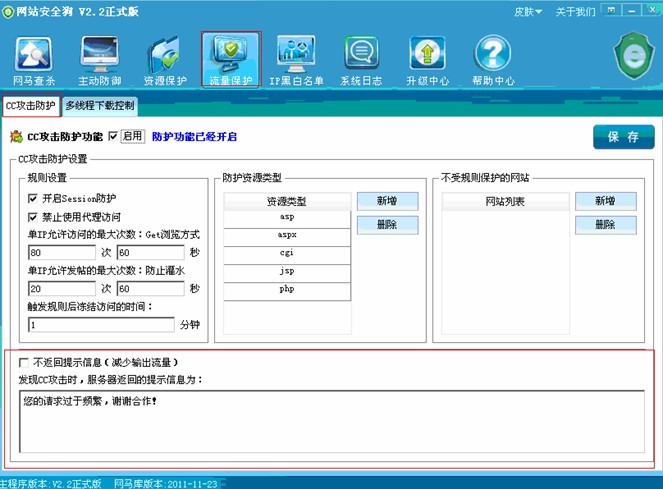

对于CC攻击我们同样提供了服务器返回信息,这个信息用户可以进行个人设置甚至可以关闭来减少服务器的输出流量,具体设置如下

图表 9.服务器返回的提示信息